Trillium 自動運転車を襲うサイバー攻撃を防ぐセキュリティの最前線

2017/9/28(木)

車載機器向けのサイバーセキュリティサービスを提供しているTrilliumが取り組む自動運転車のセキュリティ最前線ーー。ますます実現が近づいているように見える自動運転。高度化・電動化が進む自動車に搭載されるECUは増加する一方だ。さらに、自動車のコネクテッド化が進み自動車が通信を行うようになると、サイバー攻撃にさらされるリスクは急激に上がる。このような新たな危機に対し、どういったセキュリティを構築すればよいのだろうか。Trilliumの執行役員 事業開発部長 山本幸裕氏にお話を伺った。

高まるサイバーセキュリティへの需要

2015年、アメリカの2人のハッカーが、ジープ「チェロキー」をハッキングし遠隔操作した事件が起こったことは記憶に新しい。ジープの親会社であるフィアット・クライスラーは140万台をリコールするなど、大きな話題となった。この問題の原因は、フィアット・クライスラーが車両に搭載しているUconnectというサービスのための機器である。スマートフォンとWi-Fiで接続し、遠隔からエンジンの始動や車両の追跡ができる便利な機能を持つ。しかし、このWi-Fi接続に脆弱性があった。外部から接続してUconnectのECUを乗っ取り、悪意のあるプログラムを車両に伝えることでジープのハッキングが起こった。このようなハッキングは、スタンドアロンで動いていたかつての自動車では考えられないことだ。しかし、自動運転やコネクテッドカーの実現には自動車が通信でつながることは必須の条件である。そこで、自動車のサイバーセキュリティ需要が急速に高まっている。アメリカでは、自動車安全の規制として、シートベルトやエアバッグに続いてサイバーセキュリティを2022~23年を目処に法制度化しようという動きもある。アメリカの自動車関連の標準化活動などを行なうSAE Internationalは、2016年に「Guidebook for Cyber-Physical Vehicle Systems」というガイドラインを発表し、車載セキュリティの標準化を進めようとしているほどである。

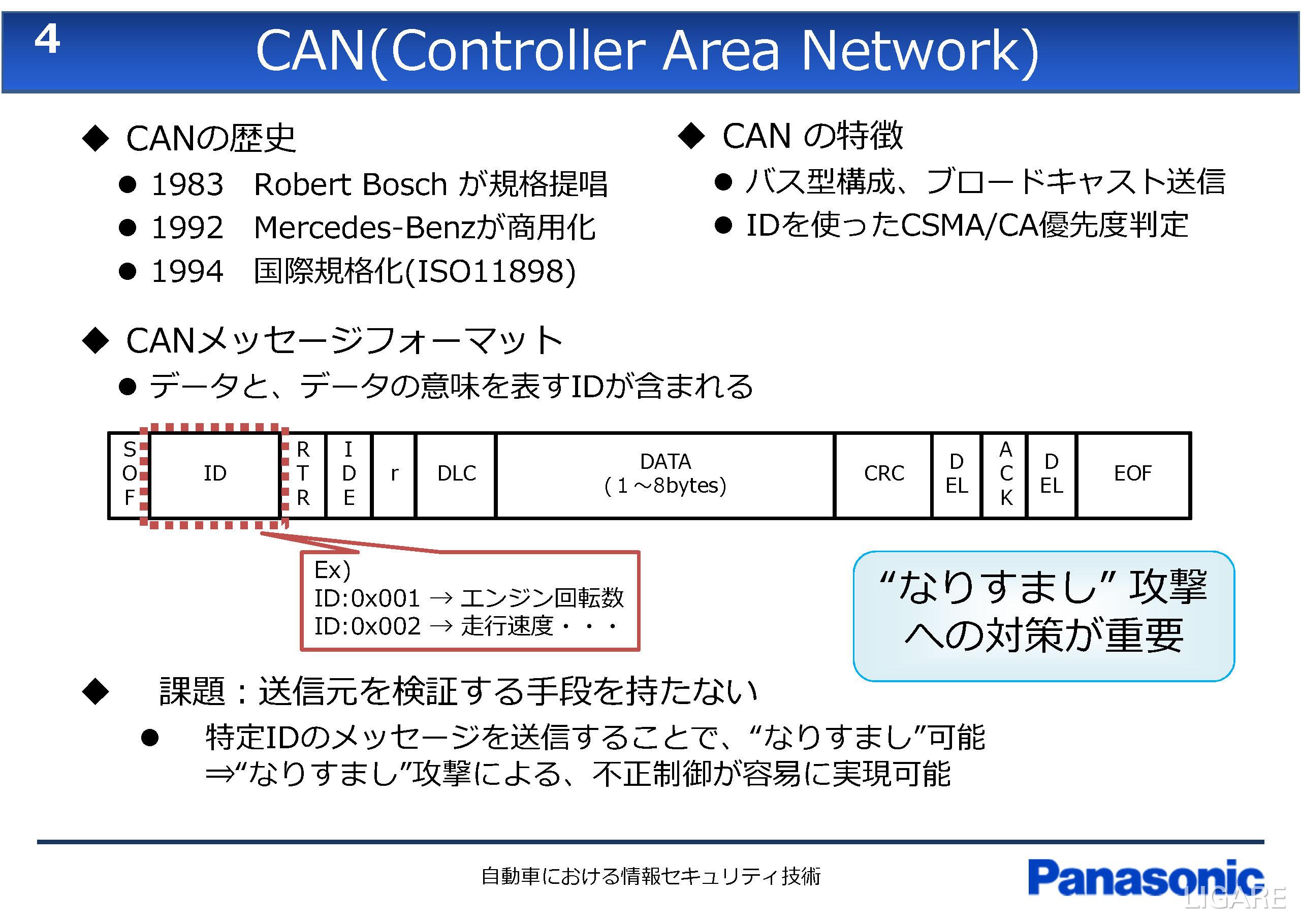

CANのメッセージの構成と特徴(パナソニックの資料より引用)

30年前から使われるCANの規格

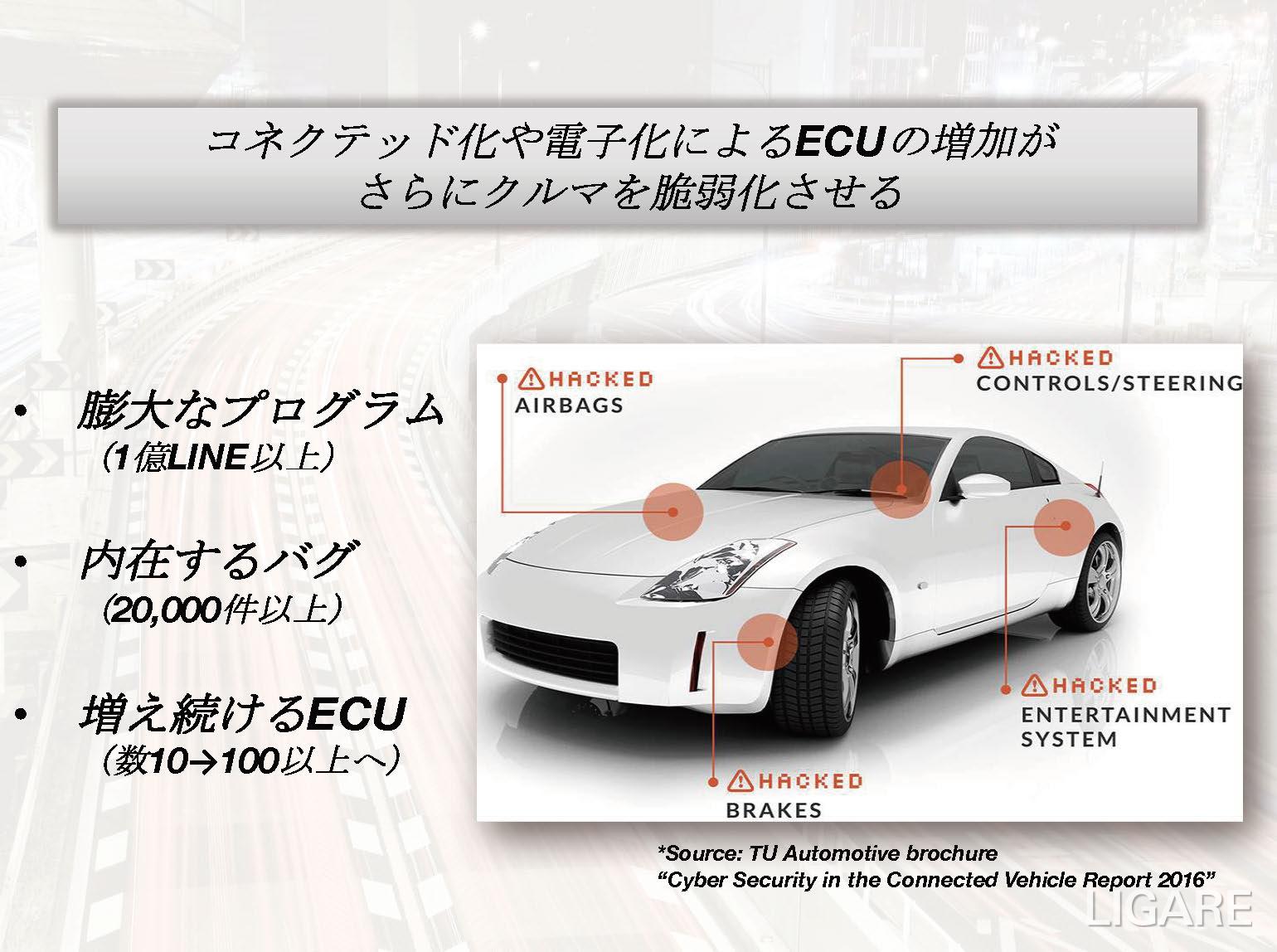

このように簡単にハッキングが行われてしまう理由の1つは、車載機器の通信プロトコルとして使われるCANだ。これは1983年にボッシュが開発し1987年から運用がはじまった規格であるため、ハッキングに対するさまざまな脆弱性が考えられる。例えば、1回のメッセージで最大8バイトのデータしか送れないため、メッセージの暗号化にデータ量を割けないといったことや、メッセージの送信元を示す仕組みがないため、なりすましによる攻撃がしやすいことなどが挙げられる。さらに、近年の電子化、さらにコネクテッド化の流れの中で、クルマの中のECUの数は増え続け、プログラム量も膨大になっている。その結果、内在するバグも増え、クルマの利便性の向上とともに脆弱性も大きくなっている。

このような時代の流れの中で、Trilliumはサイバーセキュリティソフトウェアと、セキュリティIoTプラットフォームの開発・販売を行っている。

高度な暗号化を行なうSecureCAR

Trilliumが提供するソリューションの1つが、SecureCARというソフトウェアである。発信側と受信側の最低2つのECUにプログラムを入れることで動作し、暗号化からデータ送信、認証、復号化までを行なう。特長としては、ソフトウェア・ライブラリで提供しており、OTA(Over The Air)でアップデートできる。また、10KB以下と超軽量であり1ミリ秒以下で実行できるため、アクセルやブレーキにも十分使える速度である。最も特徴的なのは、暗号化に関する2つの独自技術である。1つは、DKLP(Dynamic Key Lock Paring)というものである。1~2秒ごとに、メッセージを暗号化する鍵を変更するというものだ。普通であればハッカーは時間をかければ鍵を解読することが可能だが、DKLPでは鍵がすぐに変わってしまう。ハッカーが解読した次の瞬間には違う鍵になっているため、ハッキングされる可能性は著しく下がる。もう1つの技術がID Hoppingと呼ばれるものである。CANには、各ECUなどを判別し、メッセージの優先順位を決めるためにID(識別子)があり、これを動的に書き換えるというものである。例えば、ハッカーがID100のECUに対してなりすましメッセージを送ろうとしているのに、いざデータを送ろうとした際にIDは130になっているため、メッセージを送ることができないといった状況になる。

この2重の暗号化技術により、ハッキングの脅威を劇的に減らすことができる。実際に、Trilliumは2017年7月に行われた世界最大のハッキングイベント「DEF CON」でコンテストを行い、合計3日間、700人のハッキングを受けても破られることがなかった。この2重の暗号化に加え、一般的な暗号化技術も取り入れることができ、最大3層の暗号化を行なうことができる。

BrainBOXとSDKによるサイバーセキュリティのテスト環境を構築

ソフトウェアであるSecureCARを実際に使用する場合には、もちろんハードウェアが必要になる。しかし、実際のクルマを使い、その中のECUにSecureCARを入れるのはコスト的にもかなり負担となる。そこで、写真のようなBrainBOXというテスト環境を提供している。最大60個のECUを1つのボックスにまとめ、LIN、CAN、FlexRey、Ethernetなど、車載で使われる可能性のある通信環境を構築することができる。さらにSecureCARはSDKを提供しており、SecureCARのソフトウェアを、車載ECUアプリケーションソフトウェア内で統合・実行可能となる。これにより、総合的なテスト環境を提供することができる。

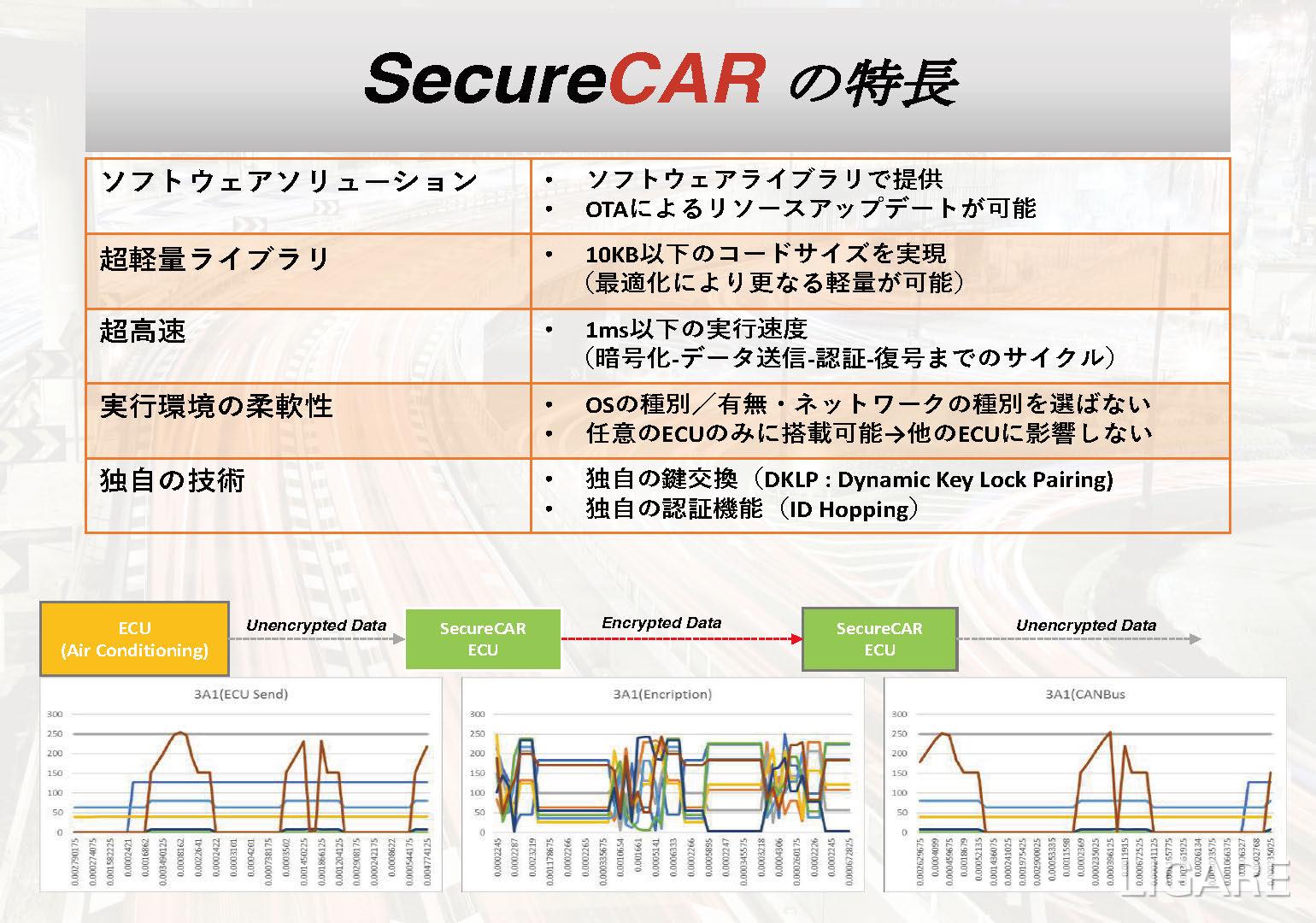

SecureCARの特徴。 下の図は、エアコンのECUからのメッセージを暗号化(中央)、その後復号化(右)した様子。

自動車を多重層のセキュリティで守るSecureIoT

これまで紹介してきたSecureCARのコア技術以外にも、SecureIXSというソフトウェアも販売している。これは、ファイアーウォールの機能を持ち、ゲートウェイに対して認められていない侵入を検知し、無力化する機能を持つ。自動車セキュリティではこのファイアーウォール機能が一般的であり、競合他社も多く存在する。さらに、この攻撃の内容をクラウド上にアップロードし、機械学習により攻撃をパターン化するシステムであるSexureSKYEも開発している。機械学習により分かった脆弱性を直し、SecureIXSとSecureCARのプログラムをOTAでアップデートするSecureOTAのシステムもあり、これらを統合してSecureIoTと呼んでいる。

このような多重層のセキュリティを展開するのはTrilliumだけだと山本氏は言う。来年の3月末までにこのシステムを完成させ、4月からは自動車メーカーとテストを行っていく予定だ。

このようなソフトウェアによるセキュリティを重視する理由について山本氏は「クルマの耐用年数が上がってきているが、ハードウェアは2~3年で陳腐化してしまい、新しいサーバー攻撃に対応できなくなってしまう。ソフトウェアでアップデートしていくことが重要」だと語る。